實際打一次看看儀表板的回應

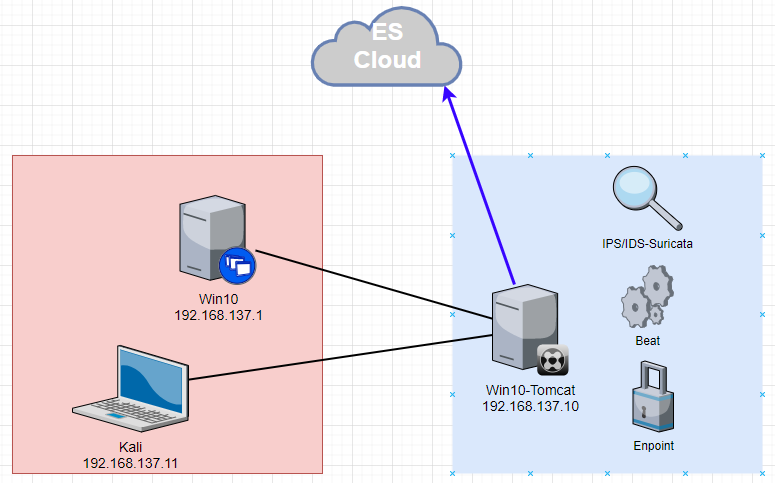

目前規劃一台Tomcat,安裝監控程式,由攻擊方打讓監控方看回應狀況,後續再安排防禦方設定阻擋機制

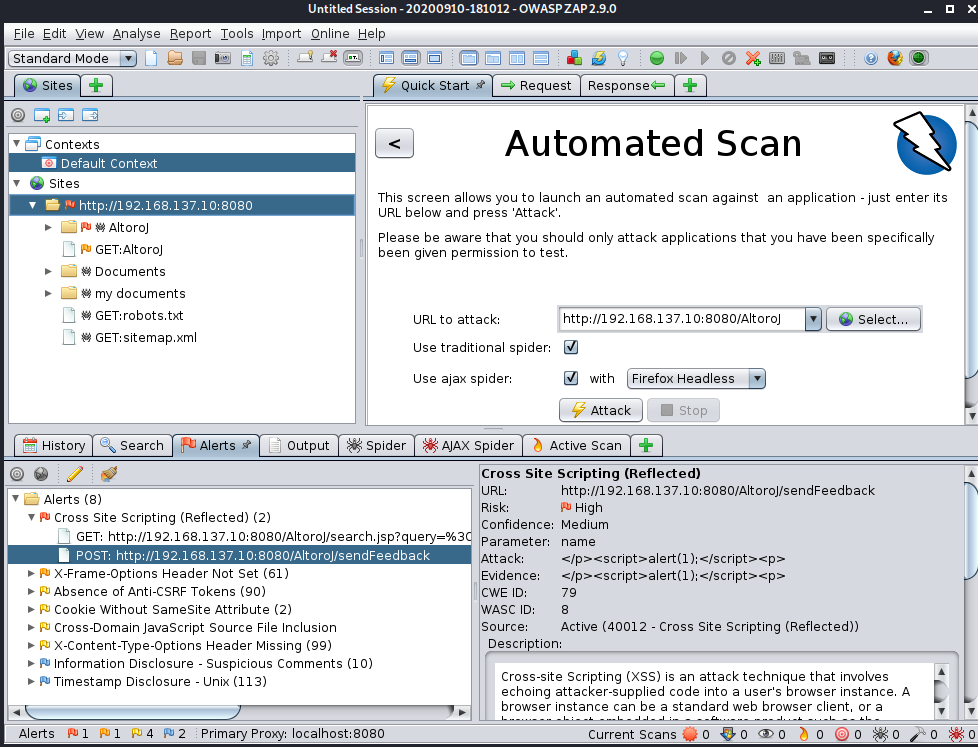

一開始先用OWASP ZAP(開源Web應用程序安全性掃描程序) 掃描

掃瞄出XSS等等可以利用

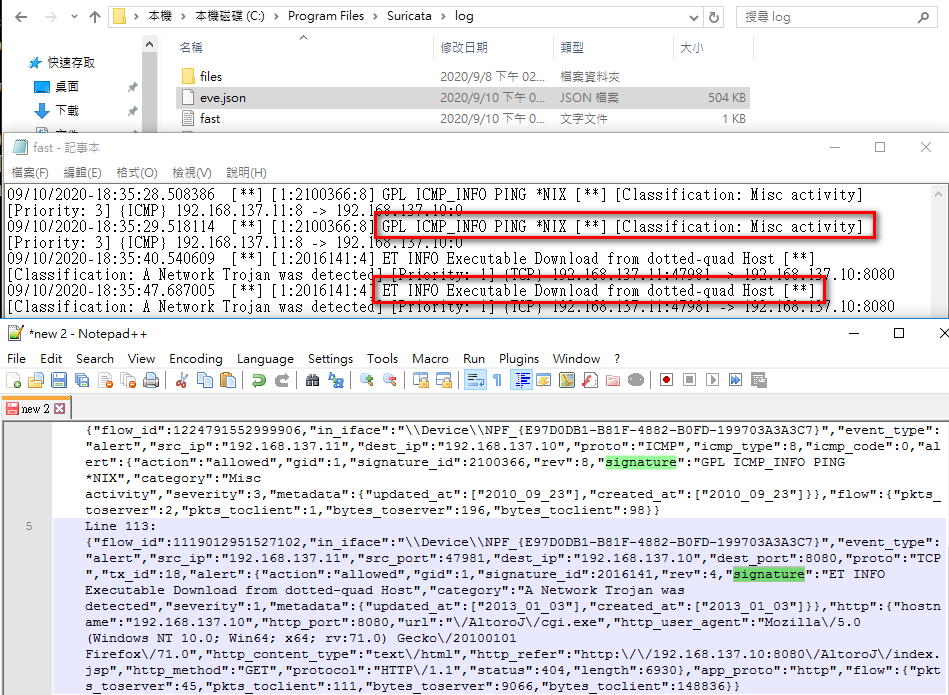

因為是內部ip測試,要調整suricata.yaml,規則才會觸發

#EXTERNAL_NET: "!$HOME_NET"

EXTERNAL_NET: "any"

查看fast.txt 找到eve.json 詳細Log

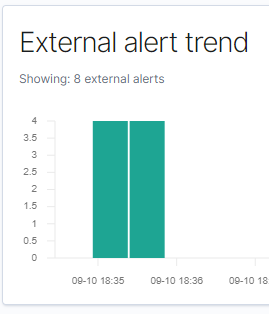

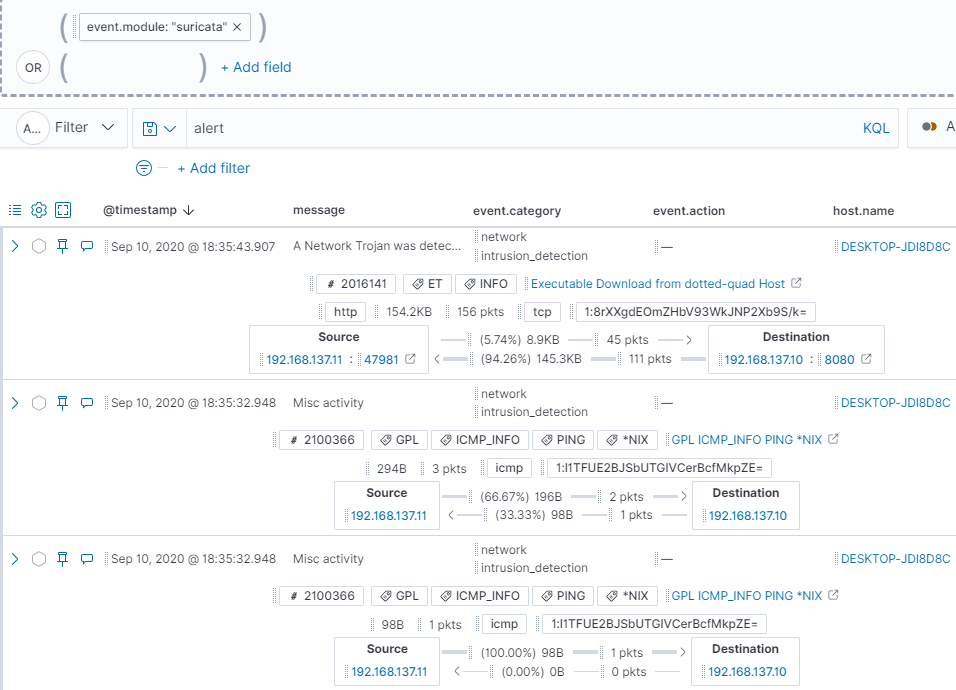

ZAP在掃描的期間,偵測到告警

加到timeline去分析,兩個風險較低的訊息

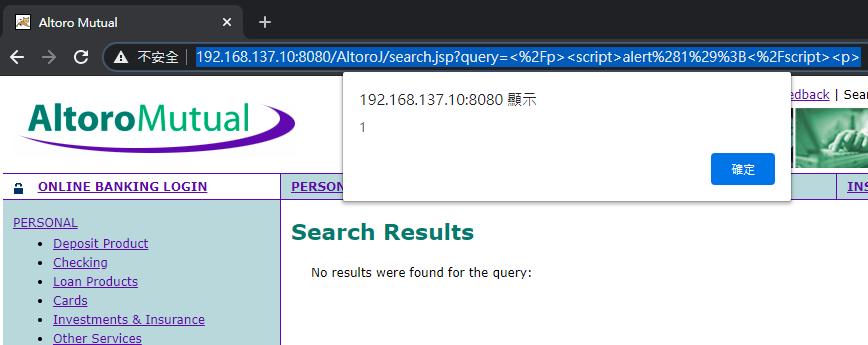

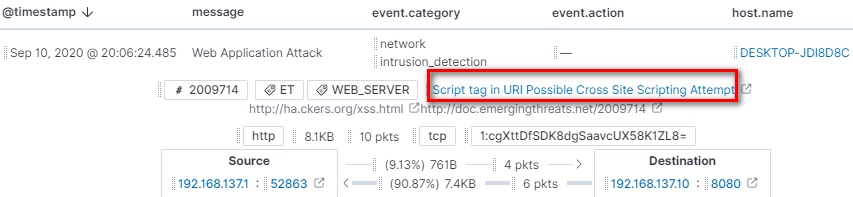

根據ZAP掃描結果打了一個Cross Site Scripting

跳出新的告警,偵測到Cross Site (之前沒有偵測到,可能是機器效能問題...)

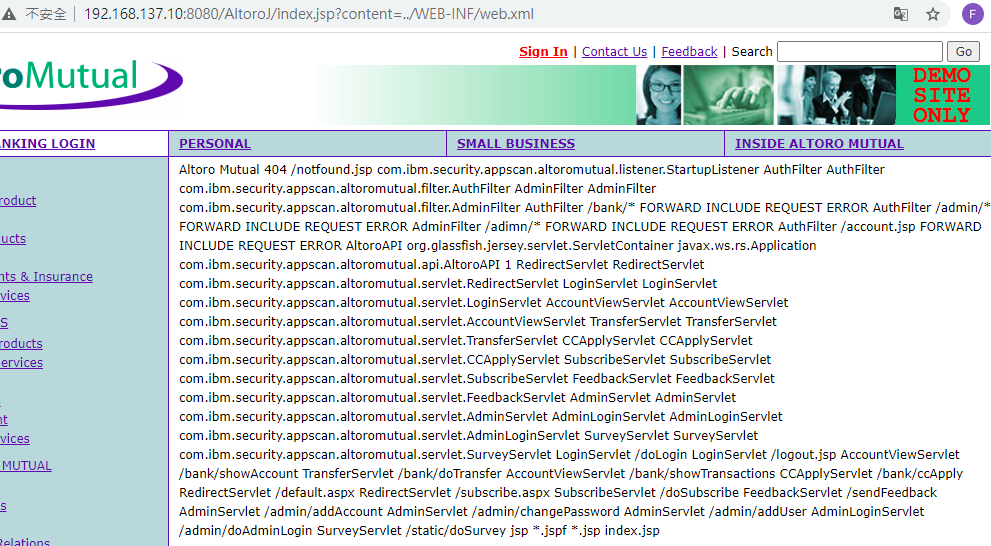

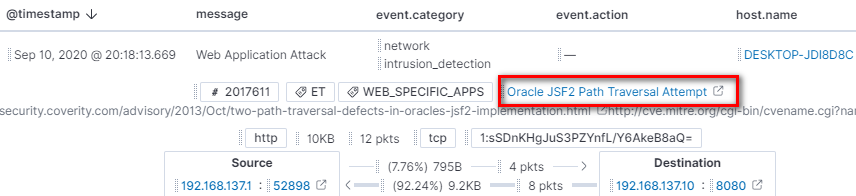

因為知道是Tomcat的架構,可以試著用常見的攻擊手法,這裡用了Path Traversal手法

偵測到目錄遍歷 (Directory traversal attack)

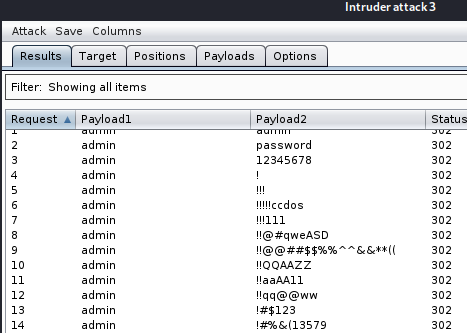

利用burpsuite等工具對登入頁面暴力破解 (Brute-force attack)

通常會調慢速度並使用多個IP避免被偵測到

單純從SIEM儀表板看不出有被攻擊行為

改從Filebeat Tomcat有許多Log近來,但這版本的Filebeat沒做欄位切割,需要再透過logstash轉換

額外參考資源

使用 ELK 监控 Tomcat Access Log

https://www.dengkaiting.com/2019/09/17/%E4%BD%BF%E7%94%A8-ELK-%E7%9B%91%E6%8E%A7-Tomcat-Access-Log/

這章打了一些常見的攻擊行為,告警訊息都是靠Suricata產生,Tomcat Log應該也要能觀察到一些惡意行為,雙方比對減少誤判率,之後來改進看看